Risiken durch Insider erkennen und nachweisen

Insider-Bedrohungen können absichtlich oder unabsichtlich entstehen. Eine absichtliche Bedrohung entsteht, wenn ein Insider böswillige Absichten hat, wie zum Beispiel Diebstahl von geistigem Eigentum, Datenmissbrauch, Sabotage oder Betrug. Eine unabsichtliche Bedrohung entsteht, wenn ein Insider aus Versehen eine Handlung ausführt, die ein Sicherheitsrisiko darstellt, wie z.B. das versehentliche Verbreiten von vertraulichen Informationen.

Diese Risiken können schwer zu erkennen und zu verhindern sein, da die Insider bereits Zugang zu sensiblen Daten und Systemen haben und möglicherweise bereits Vertrauen innerhalb der Firma aufgebaut haben. Es ist jedoch wichtig, angemessene Sicherheitsvorkehrungen und Überwachungsmechanismen zu implementieren, um diese Bedrohungen zu minimieren und zu erkennen, bevor sie Schaden anrichten können.

Die Lösung ist eine Protokollierung und Archivierung der Benutzeraktivitäten. Damit kann sogar im nachhinein noch der Nachweis erbracht werden, wer wann für welchen Vorfall verantwortlich war. Bei gerade stattfindenden bedenklichen Aktivitäten informieren Alarmfunktionen, damit Sie schnell handeln können.

"Das größte Sicherheitsrisiko geht von Mitarbeitern aus", so 61% der IT-Sicherheitsexperten

Die unterschätzte Gefahr: Viele Unternehmen werden von den eigenen Mitarbeitern ausspioniert

Mögliche Maßnahmen zur Reduzierung von Insider-Bedrohungen

Stellen Sie sicher, dass Mitarbeiter nur auf die Informationen und Systeme zugreifen können, die sie für ihre Arbeit benötigen. Begrenzen Sie den Zugriff auf kritische Daten und Systeme nur auf diejenigen, die es wirklich benötigen, und setzen Sie eine strengere Zugangskontrolle für sensible Informationen ein.

Effizienz: Nur durch umfassenden administrativen Aufwand gewährleistet.

Schulen Sie Ihre Mitarbeiter im Umgang mit vertraulichen Daten und sensiblen Systemen und schärfen Sie ihr Bewusstsein für mögliche Insider-Bedrohungen. Stellen Sie sicher, dass Ihre Mitarbeiter wissen, wie sie verdächtiges Verhalten melden und wie sie sich im Falle eines Sicherheitsvorfalls verhalten sollen.

Effizienz: Wirksam bei guten Schulungen - und bei Mitarbeitern, die diese Maßnahmen auch verinnerlichen und umsetzen.

Überwachen Sie die Aktivitäten Ihrer Mitarbeiter und setzen Sie Tools ein, um ungewöhnliche Aktivitäten, wie z.B. ungewöhnliche Dateioperationen oder ungewöhnliche Vorgänge am PC zu erkennen. Überprüfen Sie, wer wann auf kritische Daten zugegriffen hat und welche Änderungen vorgenommen wurden.

Effizienz: Einmaliger und überschaubarer administrativer Aufwand; günstig.

Entscheidend für eine gesunde Arbeitsumgebung bei Überwachungsmaßnahmen ist die Balance zwischen Kontrolle und Mitarbeiterzufriedenheit.

Führen Sie regelmäßige Sicherheitsüberprüfungen der IT-Systeme durch, um Schwachstellen und potenzielle Risiken durch Mitarbeiter zu identifizieren und zu beheben. Führen Sie auch regelmäßige Überprüfungen der Sicherheitsrichtlinien und -prozesse durch, um sicherzustellen, dass diese effektiv sind und den neuesten Bedrohungen standhalten.

Effizienz: Hoher Adminstrationsaufwand; kostenintensiv.

Stellen Sie sicher, dass Ihre Mitarbeiter zufrieden sind und sich geschätzt fühlen, um das Risiko von absichtlichen Insider-Bedrohungen zu minimieren. Setzen Sie Anreize, um eine positive Arbeitsumgebung zu schaffen und fördern Sie eine offene Kommunikation mit Ihren Mitarbeitern.

Effizienz: Optimum, aber kosten- und zeitintensiv.

Reduzieren Sie das Risiko des Datenmissbrauchs durch interne Mitarbeiter.

Softwarelösung zum Insider-Bedrohungsmanagement

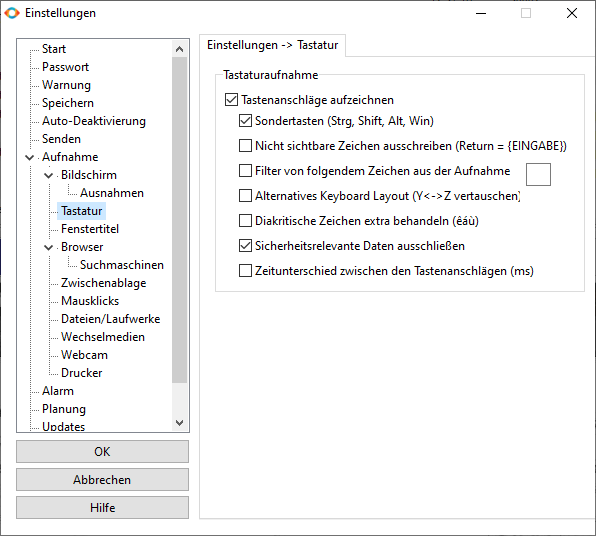

Orvell Monitoring ist unsere Softwarelösung zur Aufnahme aller Benutzeraktivitäten: Alle Vorgänge an einem Computer werden aufzeichnet und dokumentiert.

Durch die Archivierung der Benutzeraktivitäten weisen Sie noch Wochen später nach, wer wann firmeninterne Daten manipuliert, absichtlich gelöscht oder an Mitbewerber weitergeleitet hat.

Während der Aufnahme arbeitet die Software automatisch und - wenn gewünscht - völlig unsichtbar im Hintergrund und stört nicht bei der PC Benutzung. Intelligente Alarmfunktionen informieren umgehend, sobald bedenkliche Vorgänge an sensiblen Firmendaten stattfinden.

Die Aufzeichnungen der überwachten PCs werden auf Ihren Servern im Netzwerk archiviert - oder Ihnen per E-Mail zugestellt. Durch die Bildschirmaufnahme ist auch noch Wochen später sekundengenau und im Detail nachvollziehbar, was an den Firmen-PCs gearbeitet wurde.

Nur mit der Aufnahme der Aktivitäten ist es möglich, jede Arten von Angriffen, Manipulationen und Verstöße gegen die Firmenrichtlinien nachzuweisen.

AddOn: Der LiveMonitor zeigt die aktuellen Bildschirme der Benutzer im Netzwerk - damit Sie bei absehbaren Gefahren rasch handeln können.

Die Aufnahme der Benutzeraktivitäten ermöglicht einen effektiven Schutz durch Risiken durch interne Mitarbeiter. Mittlerweile üblich bei großen und kleinen Unternehmen. Weltweit.

Wenn Sie Beweise brauchen

Mit der Protokollierung und Archivierung der Benutzeraktivitäten kann sogar im nachhinein noch der Nachweis erbracht werden, wer wann für welchen Vorfall verantwortlich war. Bei bedenklichen Aktivitäten informieren Sie sofort Alarmfunktionen, um schnell zu handeln.

Orvell Monitoring sofort kaufen

Orvell Monitoring - Professional

- PC Überwachung - auch aus der Ferne

- Zeitlich unbegrenzt gültige Lizenz | kein Abo!

- 12 Monate Wartungslaufzeit

- Deutscher Kundenservice

- Zugriff auf Support-Datenbank

- 30 Tage Geld zurück Garantie

- Netzwerkfunktionen (inkl. Windows-Terminalserver WTS/Citrix)

- Optionale AddOns für Netzwerkeinsatz: ControlCenter & LiveMonitor

- FastInstaller: automatische Installation in Sekunden

Unternehmen, Behörden und Kommunen haben auch die Möglichkeit per Fax-Bestellschein eine Bestellung aufzugeben.

Mitarbeiteraktivitäten, die Ihrem Unternehmen schaden

Häufige Fragen zur Abwehr von Insider Bedrohungen

Sicherheitsvorfälle durch interne Mitarbeiter passieren täglich. Daten werden manipuliert, absichtlich gelöscht oder sogar an Mitbewerber weiterverkauft.

Der Einsatz einer Software zur Mitarbeiterüberwachung, um diese Art von Angriffen auf Ihre sensiblen Firmendaten zu erkennen und nachzuweisen, ist mittlerweile in großen und kleinen Unternehmen auf der ganzen Welt üblich.

Die Überwachung von Insidern gibt Unternehmen Transparenz und Sicherheit.

- Erkennung von Bedrohungen und böswilliger oder illegaler Aktivitäten

- Beweismittel für Ermittlungen gegen Mitarbeiter

- Verbesserung der Reaktion auf Datenschutzverletzungen

- Nachweis bei einem zurückliegenden Datenmissbrauch

Alle Vorgänge an einem PC werden unbemerkt aufzeichnet und archiviert.

Während der Aufnahme arbeitet die Software automatisch und - wenn gewünscht - völlig unsichtbar im Hintergrund und stört nicht bei der PC Benutzung. Intelligente Alarmfunktionen informieren umgehend, sobald bedenkliche Vorgänge an sensiblen Firmendaten stattfinden.

Nur mit der Aufnahme der Aktivitäten ist es möglich, jede Arten von Angriffen, Manipulationen und Verstöße gegen die Firmenrichtlinien nachzuweisen.

Kontakt

Sehr gerne unterstützen wir Sie bei Ihren individuellen Fragen und Anregungen rund um unsere Produkte.